AUTENTICACIÓN FUERTE

El concepto de autenticación fuerte nace de la necesidad de robustecer el proceso de autorización de una persona al momento de solicitar el acceso a cierto sistema, agregando algún elemento de identificación adicional a los requerimientos habituales básicos de ingreso de “usuario” y “contraseña”

En forma general, los elementos o “factores” que se consideran útiles para la identificación de un usuario se agrupan en 3 tipos:

Un elemento que “tiene”, o sea que está a su alcance físico cercano y debería mantener en su poder de forma permanente, como puede ser una tarjeta magnética, de coordenadas o del tipo “smart card”, o los dispositivos generalmente llamados “tokens” que se conectan a través de un puerto USB o integran un display que presenta ciertos caracteres variables al momento de pulsar un botón.

Y un tercer concepto que se suele llamar como algo que la persona “es”, que en realidad refiere habitualmente a una característica del cuerpo físico propio, como puede ser la lectura de una parte física visible, como son las huellas de los dedos de sus manos, las diferentes interpretaciones informáticas que pueden hacerse del rostro (reconocimiento facial) o del iris de los ojos, el reconocimiento de la voz de la persona y otras menos comunes que se seguirán adoptando.

A la primera generación de estas tecnologías se le denominó “autenticación de doble factor” (2FA), ya que se basan en la aplicación de solicitar al usuario una combinación de dos de los factores anteriores, generalmente integrando un elemento adicional a la solicitud habitual de usuario y contraseña.

Dado que las comprobaciones de identidad basadas en las propiedades físicas de las personas (lo que la persona “es”) requieren la utilización de dispositivos especializados para brindar un nivel de certeza adecuado (un lector de huellas, o una cámara o micrófono de determinadas características) los sistemas de autenticación para servicios privados a accederse de forma masiva a través de Internet se basaron principalmente en los dos primeros factores (“algo que el usuario sabe y algo que tiene”)

La familiarización más habitual con estas soluciones para el público general es la implementada para la autenticación de los sistemas bancarios, que a menudo solicitan primero un conjunto de usuario y contraseña y/o PIN para consultar la información de la cuenta bancaria para luego requerir un elemento de identificación adicional para autorizar una acción que implique una operación de mayor riesgo, como lo es la transferencia de cierto importe a otra cuenta que puede estar en otra entidad financiera.

Como todo mecanismo de seguridad que intenta proteger un activo valioso, las soluciones de autenticación deben evolucionar de forma constante para continuar brindando seguridad frente a la aparición de las técnicas maliciosas que intentan evadirlas.

Tokens OTP

OTP o One Time Password es la denominación general de las soluciones que de alguna forma proveen en un momento específico una clave única diferente a cada usuario al momento de autorización de una acción, que puede ser por ejemplo una autenticación de acceso a un sistema, una transacción financiera, o la aprobación de una solicitud. La implementación de este tipo de solución se basa en que para un momento dado, sólo el sistema que provee la clave y el usuario particular que la recibe tienen el conocimiento de ella, por lo que podemos verificar que el usuario en cuestión tiene en su poder el dispositivo que le está revelando esa información en ese preciso momento, y puede por ejemplo digitar este dato adicional en la aplicación que se la está solicitando ante determinado requerimiento.

Las soluciones de doble factor OTP, al proveer una clave única a cada usuario que es válida durante un tiempo reducido, además de reducir la presión sobre los usuarios que implicaría implementar contraseñas mucho más complejas (que serán más difíciles de adivinar pero también de recordar), lo alivian de la carga de controlar que ese factor esté durante todo el tiempo en su poder y que no haya sido accedido nunca por ninguna otra persona en ningún momento, como podría ser el caso de un elemento más básico como es una tarjeta de coordenadas.

Autenticación Multi-factor MFA

La evolución de los sistemas 2FA (2-factor authentication) son los sistemas de autenticación multi factor MFA (Multi-Factor Authentication). Como es habitual, la clasificación de estas soluciones puede variar según los fabricantes o consultoras independientes que se refieran a ellas.

Considerando la gran disponibilidad de recursos técnicos y económicos de los que disponen las organizaciones criminales de hackers actualmente, se incorporan funcionalidades adicionales a las soluciones de autenticación fuerte MFA para lograr implementaciones de un nivel de seguridad acorde.

La manera de proveer al usuario de una funcionalidad de OTP originalmente se implementó mediante la provisión de un dispositivo físico específico, el “token OTP”, que habitualmente tiene un display que se mantiene apagado hasta que el usuario pulsa un botón, momento en que se enciende para mostrar una clave temporal.

Token OTP físicos

Una ventaja de estos dispositivos es que están construidos de forma tal que, en caso de que se quisiera abrir o manipular de forma inapropiada, su hardware “autodestruye” la información correspondiente a la lógica de generación de las claves, manteniendo el sistema de autenticación seguro si el autenticador cayera en poder de alguien malintencionado.

Con el tiempo, las organizaciones que implementaron soluciones de autenticación fuerte basadas en la utilización de este tipo de tokens OTPs físicos tradicionales fueron encontrando algunos puntos negativos:

- La logística de entregar el dispositivo de forma individual y segura a cada uno de los usuarios, en particular cuando se encuentran distribuidos en diferentes ciudades y actualmente muchos de ellos trabajando desde sus hogares.

- Tienen baterías internas no reemplazables ni recargables, por lo que cada cierto tiempo se debe repetir la logística anterior para volver a distribuirlos, al igual que si son extraviados, hurtados o dañados.

- Al tratarse de un objeto que tiene el único propósito de autenticar al usuario, se da con frecuencia que el usuario se da cuenta que no lo tiene consigo generalmente sólo al momento que lo va a utilizar, y es frecuente en los casos en los que se implementan OTPs para la autenticación del usuario en el PC de su oficina que el usuario no es consciente que no cuenta con su token hasta el momento de llegar a su escritorio, comenzando los contratiempos de intentar recordar en dónde puede haberlo dejado olvidado, internar coordinar su recuperación y requiriendo asistencia urgente por parte del personal de soporte informático.

Tokens OTP de software

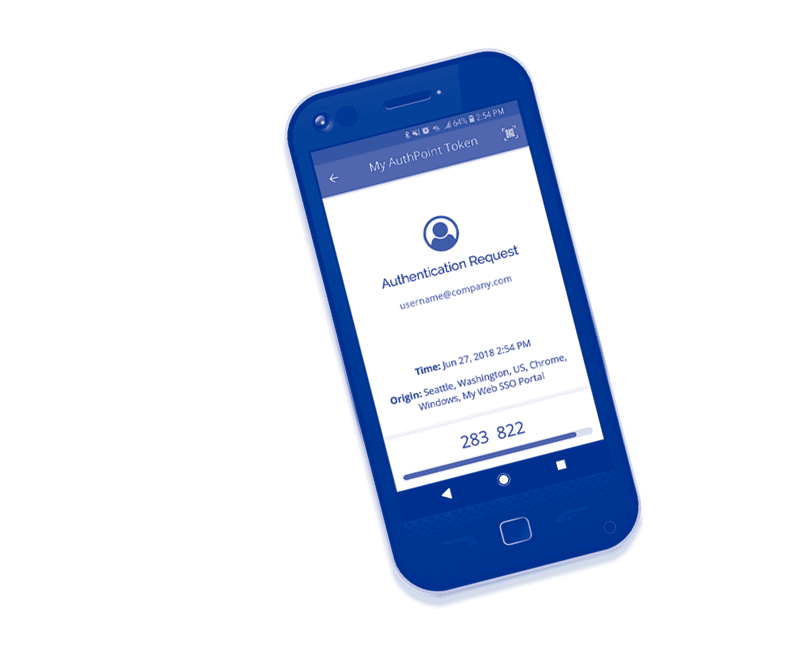

En respuesta a las complejidades presentadas por los tokens OTP físicos surgió una nueva forma de presentación: los “SoftTokens”, en su mayoría aplicaciones que se instalan en el smartphone del usuario y contienen la lógica de autenticación análoga al dispositivo físico.

Dado que se trata de una aplicación que se instala en un dispositivo multipropósito, con sistemas operativos iOS o Android, permiten, y a su vez requieren, para mantener un nivel de seguridad suficiente implementar funcionalidades de seguridad adicionales, incluyendo:

- Incorporación de un mecanismo de autenticación integrado, como una contraseña, PIN, lectura de huella o reconocimiento facial que aseguren que al momento de utilizarse como medio de autorización puedan validar que es el propietario del teléfono el que efectivamente tiene el teléfono en sus manos.

- Un mecanismo de identificación de hardware que asegure que la aplicación se ejecuta únicamente en el dispositivo al que fue asignado para el usuario, detectando las huellas de fabricación que hacen a ese smartphone completamente único al momento de salir de su planta de ensamblado, más allá de su marca, modelo y sistema operativo.

- Soporte de notificaciones “push” al dispositivo. De esta manera, el usuario recibirá un mensaje en su teléfono cada vez que es requerida su aprobación para el acceso a un sistema o confirmar una transacción, lo cual ofrece un valor adicional reduciendo el esfuerzo por parte del usuario para mantener un sistema de MFA con altos niveles de seguridad, al tiempo que lo alerta en caso que alguien más esté intentando acceder o autorizar una aplicación en su nombre, cortando rápidamente la cadena del ataque y posibilitando la notificación temprana al personal de seguridad informática para atender el incidente.

Existen variedad de soluciones de autenticación fuerte 2FA / MFA utilizando distintos tipos de mecanismos de los más diversos costos y complejidades de implementación. Estamos a su disposición para ayudarlo a seleccionar el que mejor se adapta a sus necesidades.